Nel settore IT il fenomeno è piuttosto conosciuto e, sebbene spesso relegato nell’immaginario in contesti a bassa informatizzazione, il phishing risulta essere una tra le cause del 60% degli attacchi informatici (Fonte ENISA). Questo deriva principalmente da un problema di consapevolezza: se per tanti abituati alle cosiddette truffe alla nigeriana degli anni ‘90, il phishing è un sinonimo di email improbabili e sgrammaticate, per altri il termine risulta in pratica sconosciuto.

Non molto tempo fa, bevendo una birra in compagnia, un’amica, appartenente alla generazione Millennials, mi ha chiesto molto candidamente: Cos’è il phishing?

La mancata consapevolezza del fenomeno e della sua reale estensione rappresenta un rischio sempre più attuale per le organizzazioni. Sebbene alla base vi siano ancora le tradizionali tecniche di social engineering, come l’impersonificazione o il fare leva sul senso di urgenza o paura degli utenti, questi attacchi diventano ogni giorno più sofisticati grazie all’evoluzione della tecnologia e all’intelligenza artificiale che, usata come naturale abilitatore e acceleratore, ha reso i threat actor più pericolosi, elevando i cosiddetti script kiddie da semplici esecutori di strumenti preconfezionati al rango di “evil prompt engineer”, abbassando drasticamente la barriera tecnica necessaria per compiere attacchi insidiosi.

Oltre alle tradizionali e-mail, i malintenzionati usano sempre di più nuovi vettori d’attacco, come SMS, telefonate e canali social. Oltretutto, il fenomeno diventa sempre più un business grazie a veri e propri servizi di Phishing-as-a-Service che, tramite l’uso dei cosiddetti “phishkit”, permettono la creazione di siti trappola particolarmente complessi anche ai meno esperti.

Le tecniche usate su questi siti permettono non solo di rubare le credenziali, ma anche di superare i sistemi di MFA e i sistemi antimalware. Per esempio, è pratica comune l’utilizzo di captcha per evitare che i sistemi di protezione analizzino il sito fraudolento.

Inoltre, per massimizzare il click-through rate, ovvero la percentuale di utenti che cade nel tranello e segue i link proposti, gli attaccanti sfruttano tecniche di brand impersonation, come l’uso di domini simili a quelli originali. A peggiorare la situazione, esistono tecniche emergenti come il ClickFix che mirano ad ottenere il controllo remoto del PC della vittima: per fare ciò vengono sfruttate false schermate di aggiornamento del sistema operativo o finte procedure di verifica anti-bot, che inducono gli utenti a incollare, ed eseguire sui propri sistemi, comandi malevoli.

Com’è ormai prassi consolidata, l’esecuzione di VAPT (Vulnerability Assessment e Penetration Test) periodici sulla propria infrastruttura, dovrebbe diventare sempre più comune nelle aziende l’esecuzione di attività di simulazione di phishing al fine di formare i propri dipendenti e verificare la solidità della propria organizzazione.

Imola Informatica ha avviato da diverso tempo una politica di security awareness per garantire una formazione costante al proprio personale. E, al contempo, per offrire ai propri clienti la garanzia di standard di sicurezza più alti possibili.

La simulazione: una campagna di spear phishing

Nell’ultima simulazione, abbiamo voluto alzare decisamente l’asticella, realizzando la simulazione di una campagna di spear phishing particolarmente strutturata.

Per supportare la simulazione, abbiamo registrato un dominio molto simile a quello originale che traesse in inganno gli utenti tramite l’assonanza con il più familiare imolainformatica.it. Da questo dominio, abbiamo effettuato l’invio delle email. Per rendere tutto più credibile, il dominio gestiva correttamente le comuni pratiche antispoofing come l’uso di SPF, DKIM e DMARC.

L’email prometteva l’accesso a un innovativo servizio interno, sfruttando con un’esca allettante la curiosità degli utenti. Allo stesso tempo, chiedeva alle persone un solerte riscontro, instillando quindi un senso di urgenza.

Una volta seguito il link, all’utente veniva proposta una pagina di login per procedere all’accesso; al primo inserimento delle credenziali, veniva mostrato un errore di credenziali non valide, tecnica spesso usata dagli attaccanti per massimizzare la probabilità di successo (la prima volta l’utente potrebbe sbagliare la password, con la seconda invece si ha una ragionevole garanzia del corretto inserimento).

Completato il login, veniva effettuata una simulazione di attacco ClickFix. All’utente veniva richiesto di eseguire un payload usando la scusa dell’installazione di un plugin mancante. Il file era volutamente “camuffato” e la sua esecuzione avrebbe inviato una notifica di attacco avvenuto con successo. Il sito proponeva comandi e istruzioni diverse, a seconda del sistema operativo, risultando efficace anche a fronte dell’esecuzione su differenti sistemi.

Cosa ci siamo portati a casa?

La simulazione ha mostrato margini di miglioramento (a dire il vero ci saremmo stupiti del contrario), ma abbiamo appurato come il percorso di formazione interna intrapreso abbia portato dei segnali incoraggianti. Nonostante il primo accesso al finto sistema sia avvenuto in appena 6 minuti, la notifica all’azienda di un possibile attacco in atto è avvenuta in circa 11 minuti. Le persone, utilizzando diversi canali di comunicazione interna, hanno informato i colleghi di aver ricevuto un’email che conteneva un link sospetto: questo ha limitato il click-through rate finale e ci ha confermato come il primo firewall di un’organizzazione siano le sue persone.

Risulta significativo il fatto che la percentuale più alta di abbocchi non si sia registrata nel reparto amministrativo, ma in quello della produzione: sebbene siano persone avvezze a masticare IT tutti i giorni, sono proprio queste quelle più sensibili ai possibili attacchi.

La simulazione si è conclusa con un momento di restituzione interna alle persone dell’ azienda, al fine di rimarcare la cultura no-blame: non è un’ onta cascarci, ma è importante aumentare la propria consapevolezza, imparare dagli errori passati e mettere in atto tutte le misure necessarie per mitigare gli eventuali attacchi.

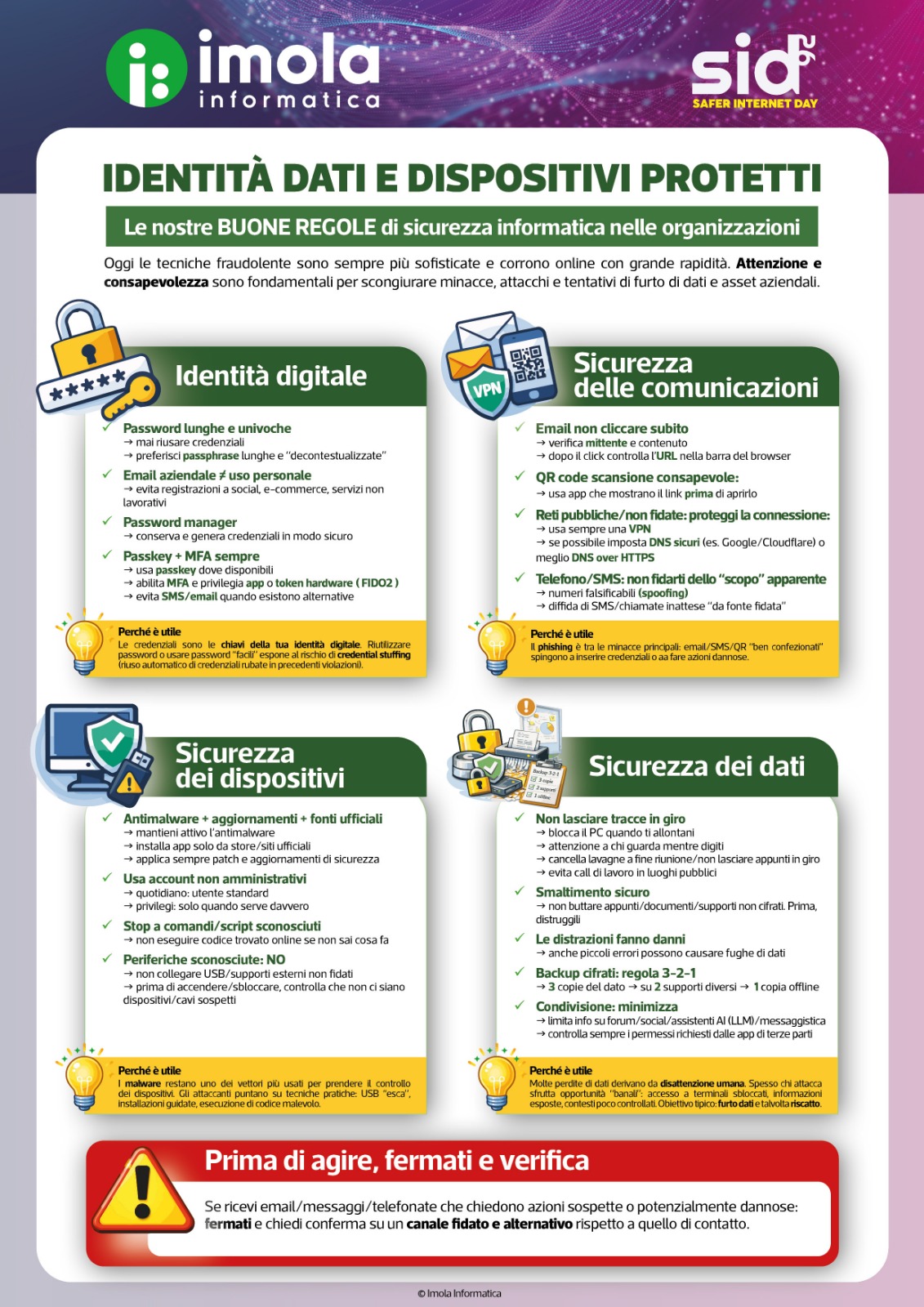

Per quanti hanno avuto la pazienza di arrivare fin qui, vogliamo condividere qualche consiglio per la propria protezione personale: un piccolo vademecum su pratiche di buona igiene informatica da attuare nella vita di tutti i giorni.

Scarica l’immagine