Discutendo di sicurezza, in un modo o nell’altro mi ritrovo spesso ad esprimere un concetto: molti dei problemi derivano dal fattore umano, concetto che in inglese viene sintetizzato con l’acronimo PEBKAC, Problem Exists Between Keyboard And Chair.

Tutti abbiamo visto film come Codice Swordfish: anche con una pistola puntata alla tempia (accompagnata magari da distrazioni decisamente più gradevoli), un hacker esperto è in grado di bucare un qualsivoglia sistema, digitando pochi comandi alla tastiera… Ma è realmente così?

social engineering

In realtà, uno dei vettori più usati negli attacchi informatici è il social engineering, ovvero la manipolazione del fattore umano: sfruttando alcune peculiarità del carattere e del pensiero umano (empatia, curiosità, paura o anche solo bisogni materiali, come il sesso), chi attacca riesce ad avere accesso alle informazioni più disparate con uno sforzo minimo.

La versione più moderna del social engineering sono le mail di phishing: se mi arriva una mail dalla banca che mi dice che per problemi di sicurezza devo assolutamente accedere al mio Internet banking, quale sarà la mia reazione? La paura suscitata potrebbe spingermi a farlo, senza preoccuparmi della bontà della richiesta.

Per i più curiosi, uno dei libri più importanti sulle tecniche usate nel social engineering è L’arte dell’inganno di Kevin Mitnick, importante hacker-cracker statunitense degli anni ’90.

Fonte: SMBC Comics

Fonte: SMBC Comics

Ma un attaccante come può reperire le informazioni utili per un attacco (indirizzi email, nominativi, URL delle applicazioni Web, ecc.)? Molte informazioni possono essere recuperate con l’uso dell’OSINT.

OSINT e fonti aperte

La sigla OSINT, il cui significato è Open Source INTelligence, è una delle branche meno conosciute dell’intelligence: si differenzia da altre modalità di intelligence come l’HUMINT (la HUMan INTelligence, gli agenti sul campo), che conosciamo bene dai film di James Bond, e raccoglie invece informazioni sfruttando fonti pubbliche, come ad esempio i giornali, i social network, altri siti pubblici ecc. Le fonti pubbliche sono anche dette “aperte”, da cui il nome Open Source che non è però direttamente legato all’omonimo software libero. Per i cinefili, rimando ad un film degli anni ’70 interpretato da Robert Redford: I tre giorni del Condor.

L’OSI NT sta diventando giorno dopo giorno una sfida sempre più importante: quotidianamente, una miriade di informazioni vengono disseminate per la rete in maniera più o meno inconsapevole. Se per alcuni i social network sono un piacevole passatempo, per altri questi diventano una preziosa fonte di informazioni: ad es., i professionisti delle Risorse umane trovano nei social network un prezioso alleato nello scandagliare la storia personale dei vari candidati; di contro, le stesse informazioni sono una miniera d’oro per i malintenzionati che, tramite i social, riescono ad ottenere le più disparate informazioni, fino a riuscire ad avere informazioni sufficienti ad effettuare veri e propri furti d’identità.

NT sta diventando giorno dopo giorno una sfida sempre più importante: quotidianamente, una miriade di informazioni vengono disseminate per la rete in maniera più o meno inconsapevole. Se per alcuni i social network sono un piacevole passatempo, per altri questi diventano una preziosa fonte di informazioni: ad es., i professionisti delle Risorse umane trovano nei social network un prezioso alleato nello scandagliare la storia personale dei vari candidati; di contro, le stesse informazioni sono una miniera d’oro per i malintenzionati che, tramite i social, riescono ad ottenere le più disparate informazioni, fino a riuscire ad avere informazioni sufficienti ad effettuare veri e propri furti d’identità.

Nel caso delle aziende le informazioni pubbliche diventano ancor più critiche: un attaccante può essere in grado di identificare i possibili perimetri di attacco alle reti aziendali sfruttando l’OSINT.

Sicurezza e controllo delle informazioni

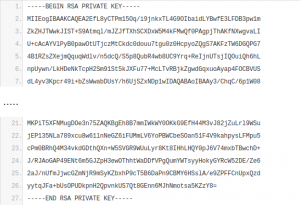

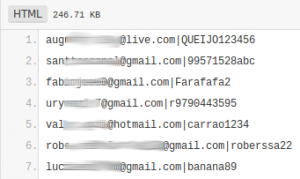

Spesso le organizzazioni perdono semplicemente il controllo di queste informazioni: tramite alcune ricerche mirate è ad esempio possibile individuare su siti pubblici informazioni sensibili come chiavi di accesso ai sistemi, log, stacktrace, dump, ecc., pubblicati erroneamente da operatori IT.

Configurazioni errate dei sistemi possono riversare sulla rete internet informazioni estremamente sensibili (nel 2017 sono in sesta posizione nella classifica dei principali rischi delle applicazioni Web: dettagli in Top 10-2017 A6-Security Misconfiguration).

Secondo alcune analisi, il 90% dei dati ad oggi disponibili sulla rete internet sono stati prodotti negli ultimi 2 anni e quindi possiamo capire che d’ora in poi le attività di OSINT rappresenteranno un rischio sempre più rilevante per la sicurezza informatica che porrà le organizzazioni di fronte a nuove e inedite sfide per la protezione dei sistemi aziendali e nella formazione degli operatori IT.

Anche per questo in Imola Informatica crediamo che la sicurezza sia un percorso che si crea giorno per giorno: è anzitutto un processo che ha tra i propri obiettivi quello di creare la consapevolezza di tutti gli attori in gioco per mitigare le conseguenze delle perdite accidentali di dati e dell’utilizzo improprio delle risorse aziendali.