Oggi i sistemi bancari sono minacciati costantemente da software malevoli, il cui scopo principale è quello di compromettere la sicurezza dei conti degli utenti.

Una delle famiglie di malware più diffuse è quella di ZeuS / Panda, un vero e proprio kit digitale multifunzione proveniente dai paesi dell’est Europa. Date le sue capacità, tecnicamente può essere definito un RAT (Remote Access Trojan), ovvero un software malevolo progettato per riuscire a prendere il controllo di un sistema remoto.

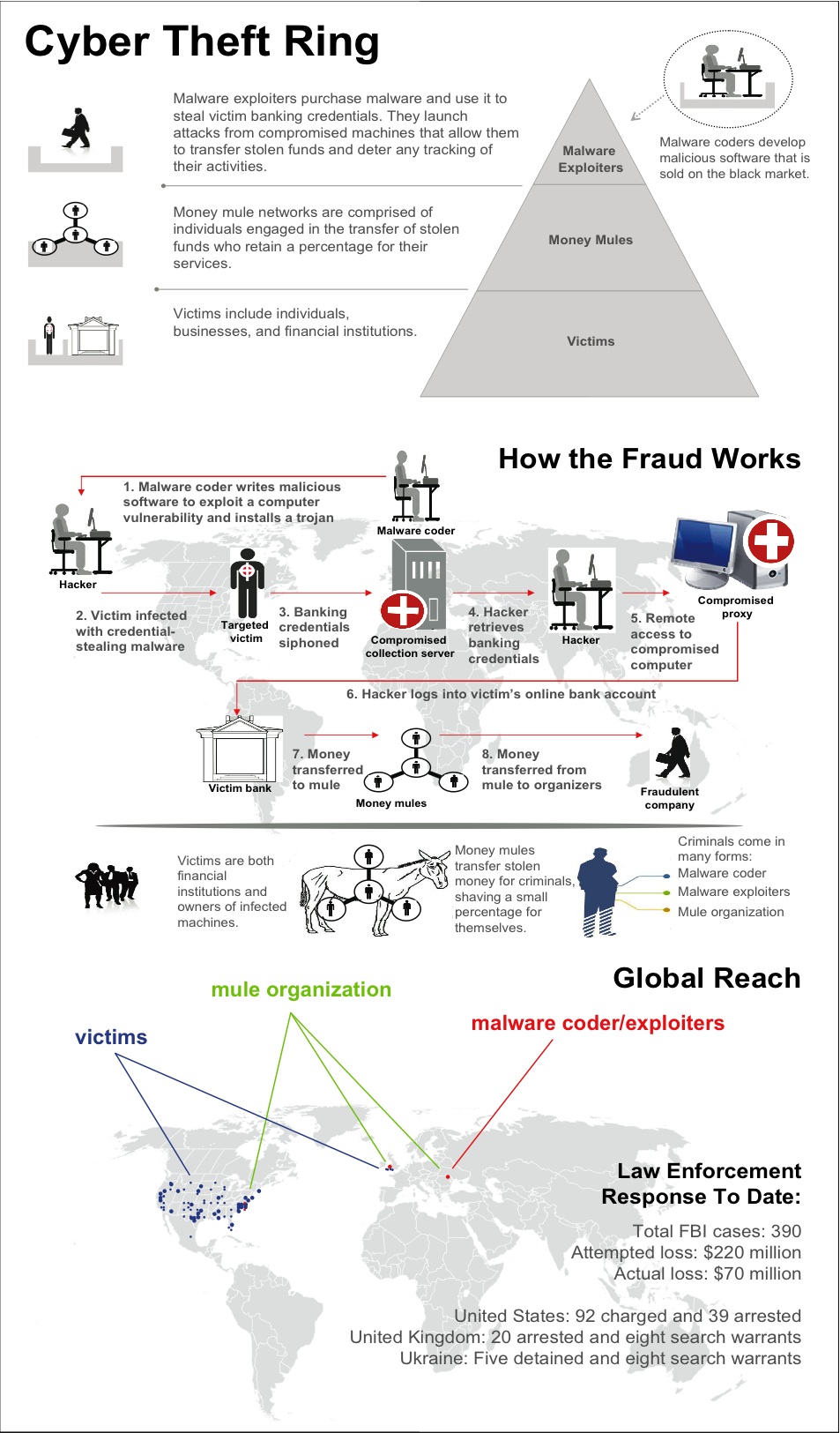

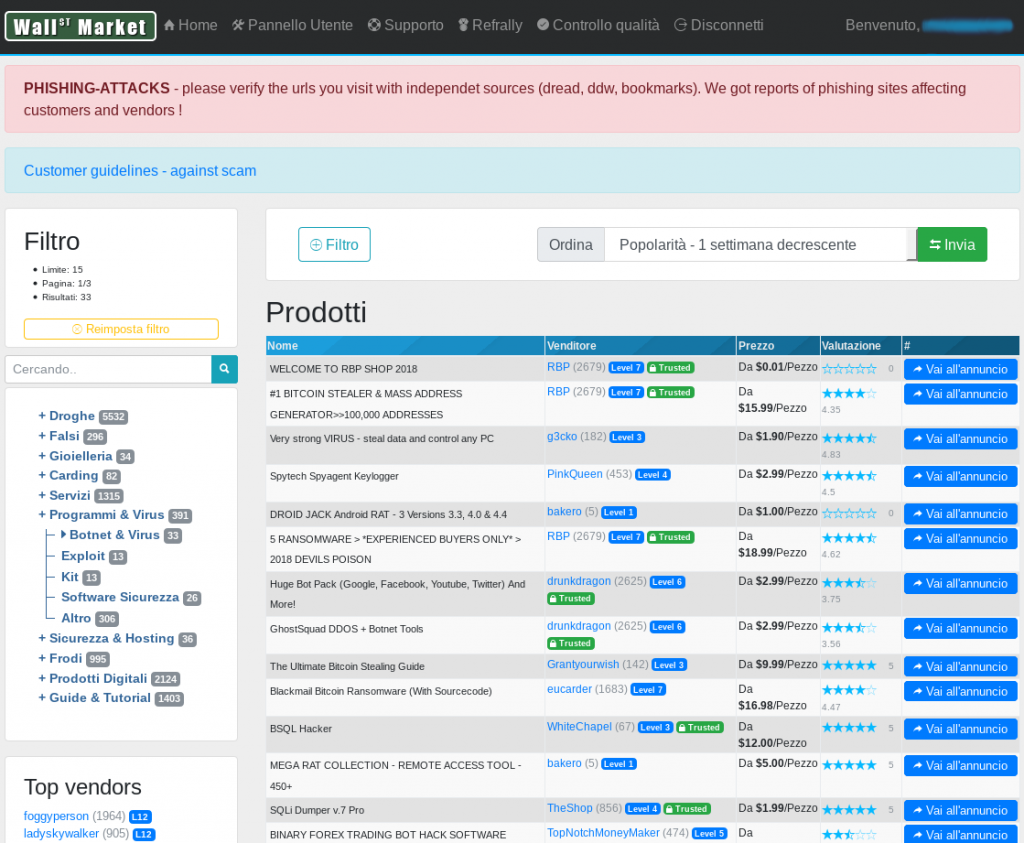

ZeuS può essere considerato una vera e propria piattaforma di attacco digitale: acquistabile sul dark web a costi variabili da pochi euro fino a qualche migliaio a seconda delle versioni e delle funzionalità incluse, permette a un attaccante di creare quello che in gergo viene definito trojan horse (“cavallo di Troia”), ovvero un programma malevolo occultato all’interno di file apparentemente innocenti, quale ad es. un file Word.

Tra le funzionalità incluse vi sono quelle di botnet (ovvero creazione di una rete di pc infetti, nominati zombie, utilizzabili ad es. per attacchi di tipo DDOS, Distribuited Denial Of Service), keylogger (software in grado di catturare quanto digitato sulla tastiera), cattura screenshot, creazione nuovi utenti, cattura dei dati dalla clipboard (Appunti) di sistema e modifica delle pagine web.

Quando utilizzato come trojan bancario, ZeuS modifica il codice delle pagine web scaricate dall’utente in modo da servire contenuti fraudolenti: l’utilizzo di strumenti di autenticazione forte per l’autorizzazione delle operazioni dispositive (come ad es. l’uso di password dispositive, token software o SMS) non è un grosso ostacolo per un malintenzionato; a seconda del sito preso di mira, verranno richieste in maniera ingannevole le informazioni aggiuntive all’utente, o ancora in fase di inserimento di un nuovo bonifico, il malware sarà in grado di sostituire le coordinate bancarie legittime con quelle del malintenzionato.

O ancora, un attaccante una volta in possesso delle credenziali può intercettare, sfruttando le vulnerabilità dei protocolli di comunicazione, gli SMS inviati agli utenti e ottenere così i codici di autorizzazione. Non sono infine rari i casi di utenti che hanno subito il furto di denaro grazie alla clonazione della propria scheda SIM: in tal caso vale la pena ricordare come il NIST, l’istituto americano per gli standard e le tecnologie, ha deprecato l’uso degli SMS come strumento di autenticazione.

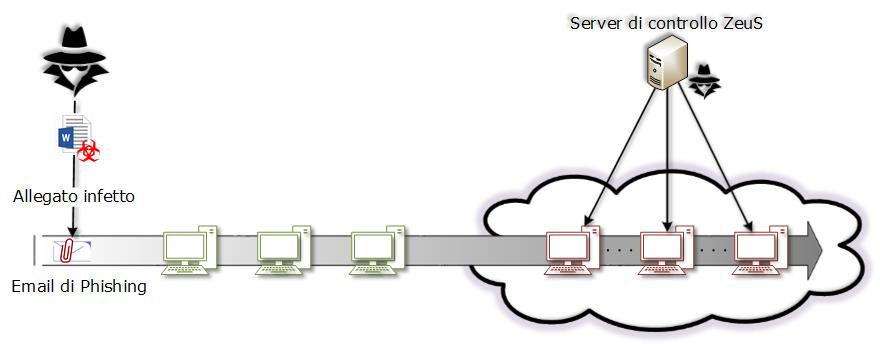

Lo schema di attacco tipico prevede come vettore l’utilizzo di email di phishing contenenti allegati infetti: all’apertura del file, il PC vittima viene infettato e ne vengono modificate le librerie di sistema e del browser web: in tal modo, il malware è in grado di identificare il sito visitato dall’utente e iniettare del codice malevolo in pagina. Tutte le risorse aggiuntive esterne sono servite quindi da server remoti i cui nomi di dominio fanno uso di servizi di domain proxy, ovvero servizi che nascondono i dati dell’intestatario del dominio.

Spesso e volentieri l’utente non ha alcuna avvisaglia della compromissione del proprio PC: ad es., presso uno dei nostri clienti abbiamo identificato oltre un centinaio di utenti infetti, assolutamente ignari del pericolo in atto.

Quella di ZeuS è solo una delle tante famiglie di malware bancari: iniziano ad essere sempre più rilevanti, ad es. le minacce verso i dispositivi mobili e le app per l’home banking. In questo caso, la minaccia è particolarmente insidiosa, in quanto i malware vengono distribuiti direttamente mediante gli app store ufficiali, camuffati da app legittime. Basti pensare che, nel solo 2017, Google ha rimosso oltre 700000 app Android malevole dal proprio Play Store.

Tra queste vi era ad esempio “Funny Videos 2017“, app specificatamente studiata per prendere di mira varie applicazioni mobili per l’internet banking.

Per la protezione dell’utente, gli istituti finanziari tipicamente attuano tutta una serie di contromisure: queste variano dall’uso di artifici tecnici (come ad es. gli header di tipo Content-Security-Policy), a strumenti di rilevamento della compromissione della pagina o ancora a strumenti di analisi del rischio delle transazioni. Nell’ultimo caso, gli strumenti utilizzati permettono, tramite l’uso di motori di intelligenza artificiale, di analizzare le abitudini dell’utente e rilevare eventuali anomalie: in tal caso il sistema determinerà la risposta più appropriata, quale ad es. la sospensione dell’operazione ai fini della revisione manuale da parte degli operatori banca, la richiesta di ulteriori fattori di autenticazione o ancora il blocco dell’operazione.

Un ulteriore spinta alla protezione dell’utente deriva dalla recente normativa europea sui servizi di pagamento, la PSD2. Con tale normativa, se da un lato verrà dato impulso alla creazione di nuove società per la fornitura di servizi finanziari innovativi (le cosiddette fintech), dall’altra verranno imposti nuovi vincoli sulla protezione dei pagamenti. Ad es. la normativa introduce il concetto di dynamic linking: il codice di autorizzazione delle dispositive non deve essere più solo un semplice OTP (One Time Password, ovvero una password usa e getta), ma deve essere calcolato relativamente all’importo e al beneficiario del pagamento.

Qualunque contromisura attuata da parte degli istituti finanziari rimane comunque inefficace senza un adeguata consapevolezza da parte degli utenti: alcune semplici pratiche come eseguire periodicamente gli aggiornamenti del sistema operativo e del software antivirus, diffidare delle email sconosciute, utilizzare credenziali differenti per ogni servizio e cambiarle periodicamente (magari custodendole in un password manager crittografato, come ad es. Clipperz), permettono di minimizzare i rischi e porre l’utente al riparo da eventuali frodi.

In Imola Informatica lavoriamo costantemente insieme ai nostri clienti per garantire la sicurezza dei sistemi e degli utenti ed identificare prontamente i nuovi rischi, tenendo sempre in mente che la sicurezza informatica non può essere una questione di soli strumenti, ma soprattutto di processo: l’educazione degli utenti e del personale, il continuo monitoraggio dei sistemi per la prevenzione delle minacce, un processo di Sviluppo Sicuro del Software (SSDLC) che permetta l’identificazione e correzione dei possibili difetti delle applicazioni e architetture progettate secondo il principio Security By Design, sono punti fondamentali in un corretto processo di sicurezza informatica. Processo che risulta essere efficace solo se mantenuto aggiornato e consistente rispetto all’evoluzione dell’organizzazione.